微软蠕虫级高危漏洞 SMBv3 攻击代码公布,请尽快修复!

6月4日消息,360安全卫士宣布,360 安全卫士已可对今年 3 月 12 日曝光的 Windows 10 高危漏洞 SMBv3 远程代码执行漏洞(CVE-2020-0796)进行无补丁拦截。

今年3月12日,Windows 10惊曝一高危漏洞——SMBv3远程代码执行漏洞(CVE-2020-0796),整个漏洞利用过程无需任何交互,可构成“蠕虫级”现实安全威胁。基于此,360安全大脑国内首家针对该漏洞进行技术研判分析,第一时间响应阻击漏洞威胁扩散。

针对SMBv3如此高危的漏洞,360安全大脑一直保持监测与追踪。就在最近,360安全大脑又全球独家披露了该漏洞的一次完整利用,并经测试证实,该漏洞不仅可被执行本地提权攻击,还兼具高威胁的远程利用攻击风险。不过,广大用户不必过分担忧,在360安全大脑的极智赋能下,360安全卫士已独家支持该漏洞的无补丁拦截。

蠕虫级可远程利用漏洞

威胁比肩“永恒之蓝”

从360安全大脑分析数据来看,SMBv3远程代码执行漏洞(CVE-2020-0796)主要威胁Windows 10和Windows Server 的1903和1909两大主流版本,也就是说超过一半以上的Win10用户都笼罩在该漏洞的威胁之下。而在深入分析后,360安全大脑确认,该漏洞存在于Windows的SMBv3.0(服务消息块协议)中,属于高危的零接触远程代码执行漏洞。

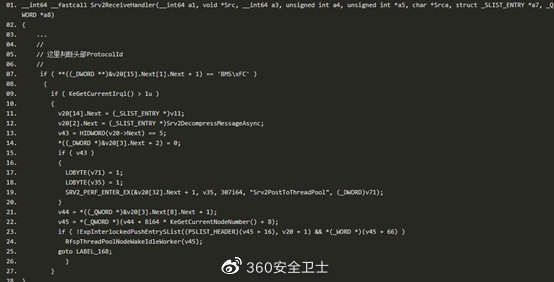

(SMB调用srv2!Srv2ReceiveHandler函数接收smb数据包细节)

经360安全大脑分析,成功利用该漏洞,不法攻击者可在无需任何交互的情况下,通过向目标SMBv3服务器发送恶意数据包的方式,远程执行任意代码,致使目标设备陷入非授权控制。

一面是远程利用可连接任意存在漏洞的主机,执行恶意代码,另一面则是高危的可蠕虫化问题。双重因素下,致使该漏洞威胁层级与2017年爆发,且同为SMB相关漏洞的“永恒之蓝”(Eternal Blue)不相上下。当时,基于“永恒之蓝”漏洞的勒索病毒WannaCry,就曾暴击全球感染超20万台电脑。

继“远程利用”再加码“本地提权”

360安全大脑实现无补丁拦截

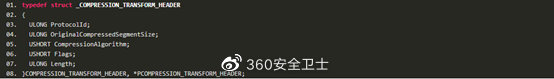

威胁堪比“永恒之蓝”外,360安全大脑最新监测数据中,还独家追踪到了该漏洞首个完整本地提权利用细节。从具体细节上来看,基于网络连接本地地址的445端口,打开本机SMB共享端口,即可在此基础上利用该漏洞构造任意地址写入的方法,经多重操作,最终达成本地提权的目的。

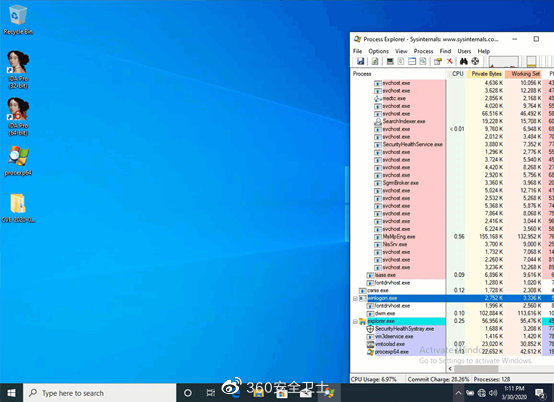

(SMBv3远程代码执行漏洞利用展示)

众所周知,“本地提权”可使黑客实施网络攻击时获得系统更高权限,从而取得对攻击目标的控制权,威胁层级虽相对弱于“远程利用”,但同样是不可忽视的强安全隐患。

正是基于远程利用与本地提权的多重威胁,在官方补丁更新漏洞威胁进入长尾期时,仍不可掉以轻心。在360安全大脑的极智赋能下,360安全卫士已在第一时间独家支持无补丁漏洞拦截,保护用户免受此类安全威胁。

最后,针对同类高危漏洞威胁,360安全大脑给出以下几点安全建议:

1、前往weishi.360.cn下载安装360安全卫士,有效拦截此类漏洞利用威胁;

2、及时更新电脑系统,定期检测软件安全漏洞,第一时间修补补丁;

3、微软已发布该漏洞安全补丁,可及时更新补丁修复漏洞;

4、提高安全意识,不随意点击来源不明的邮件、文档、链接等,并定期为操作系统、IE、Flash等常用软件打好补丁。

猜你喜欢

更多-

支付宝崩了?官方回应为少量用户访问页面出现短暂性访问不畅

支付宝崩了?官方回应为少量用户访问页面出现短暂性访问不畅安全资讯 2024-04-09

-

2023 年京东史上最强 618来袭

2023 年京东史上最强 618来袭安全资讯 2023-04-20

-

安全研究专家报告Google Home严重漏洞获107500 美元赏金

安全研究专家报告Google Home严重漏洞获107500 美元赏金安全资讯 2022-12-30

-

一加10 Pro和OPPO Find X5 Pro开放升级基于Android13的ColorOS13

一加10 Pro和OPPO Find X5 Pro开放升级基于Android13的ColorOS13安全资讯 2022-09-23

-

苹果为 Apple Watch Ultra 发布 watchOS 9.0.1 系统

苹果为 Apple Watch Ultra 发布 watchOS 9.0.1 系统安全资讯 2022-09-23